UbuntuをはじめとしたLinuxの場合、Kasperskyやノートンのような統合的なセキュリティ対策アプリケーションがないので、個別に対策しなくてはなりません。

ウイルス対策についてはKlamAV(ClamAVのフロントエンド)でやっていますが、セキュリティホールについてはどうするべきかこれまでよくわかりませんでした。

で、ファイアウォールに関してはGufwでiptablesベースの対応ができることがわかりました。

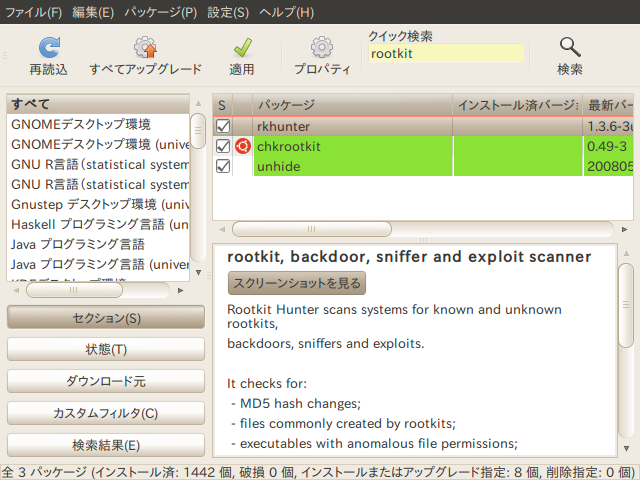

次にすでに仕込まれてしまったrootkitなどについてどうするのか調べていたところ、chrootkitとrkhunterというrootkit検出ツールがUbuntuではSynapticパッケージマネージャから利用可能なことがわかりました。

で、まずはインストールします。例によって Synaptic から検索キーワードに「rootkit」と入れると、両方とも出てくるのでインストール指定します。(その依存関係解決の過程で unhide も勝手に選択されます)

インストールはサクッと終わります。

早速、chrootkit を使ってチェックしてみます。

$ sudo chrootkit

で主要なコマンドが改変されていないか、既知のルートキットの痕跡や怪しいファイルがないかをチェックしてくれます。

次に、rkhunter を使ってチェックしてみます。

$ sudo rkhunter -c

で主要なコマンドの改変、既知のルートキットやマルウェアの痕跡、既知のバックドアに使われるポート、アカウントのチェック、システム設定ファイル、その他のファイルシステムのチェックをしてくれます。

自分のところでは、最後のファイルシステムのチェックで /dev と隠しファイル/ディレクトリで Warning がでました。詳細を /var/log/rkhunter.log で確認すると、

[17:32:05] Performing filesystem checks[17:32:05] Info: Starting test name ‘filesystem’[17:32:05] Info: SCAN_MODE_DEV set to ‘THOROUGH’[17:32:05] Checking /dev for suspicious file types [ Warning ][17:32:05] Warning: Suspicious file types found in /dev:[17:32:05] /dev/shm/pulse-shm-4192393294: data[17:32:05] /dev/shm/pulse-shm-1822237287: data[17:32:05] /dev/shm/pulse-shm-3897017937: data[17:32:05] /dev/shm/ecryptfs-xxx-Private: ASCII text[17:32:05] /dev/shm/pulse-shm-2720418268: data[17:32:06] Checking for hidden files and directories [ Warning ][17:32:06] Warning: Hidden directory found: /etc/.java[17:32:06] Warning: Hidden directory found: /dev/.udev[17:32:06] Warning: Hidden directory found: /dev/.initramfs

となっていました。で、/dev/shm はいわゆるRAMディスクで、再起動の度に消えてしまいますので、問題ではないように思えます。後の3つは調べてもちょっと調べたくらいでは今ひとつわかりません。ただ、それほど危ない感じでもないので様子をみることにします。