無事にXBeeが動くようになったので、その応用を考えてみることにする。

第一弾は最近使わなくなったデジカメSP-560UZのリモートレリーズに挑戦しようと思う。

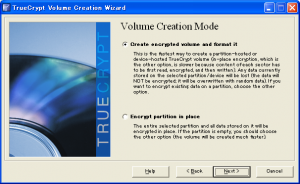

普通、リモートレリーズというと、

な感じのケーブル(これはETSUMIのRM-L1-O2・・・のはず)を付けて、有線でシャッターを切るのだが、今回はそれをXBeeとAVRを使って無線式に改めることにする。早速中をばらしてみると、

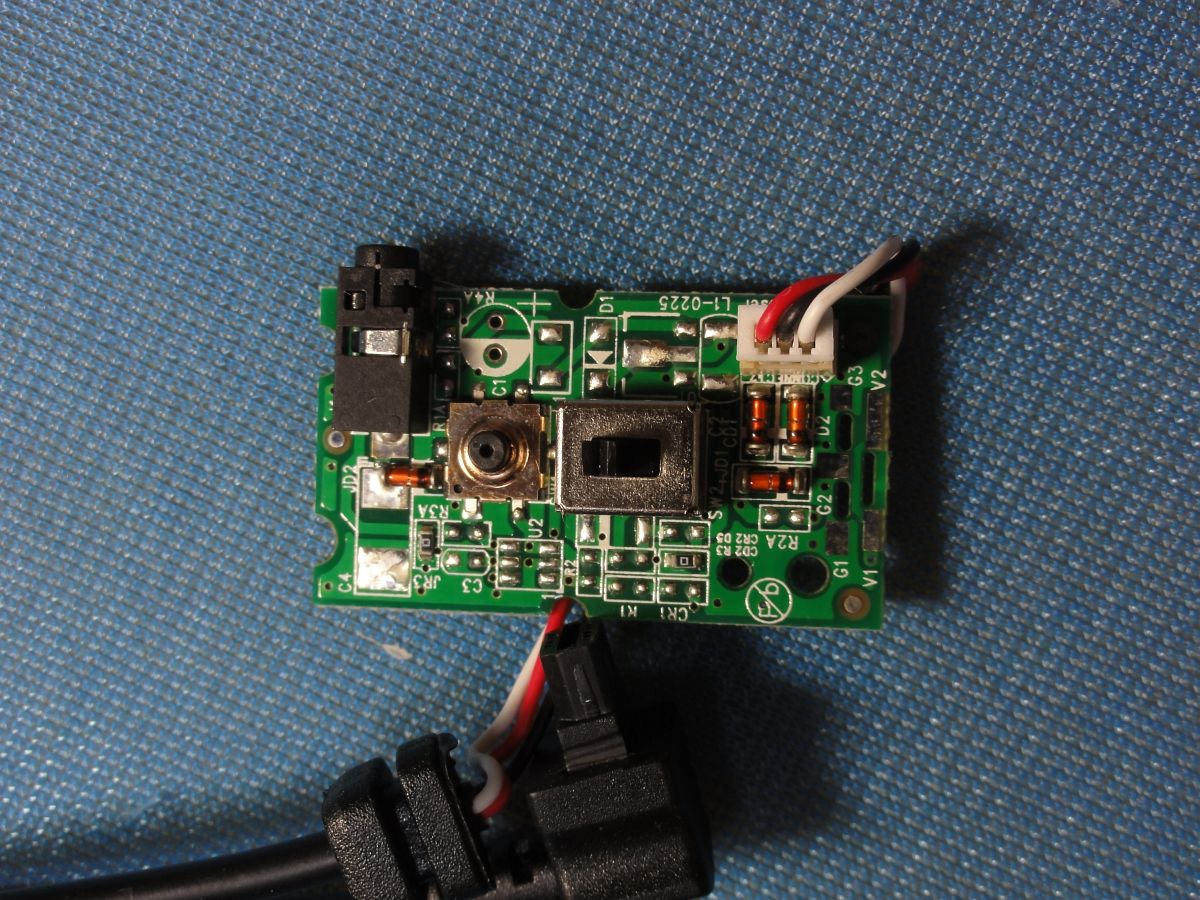

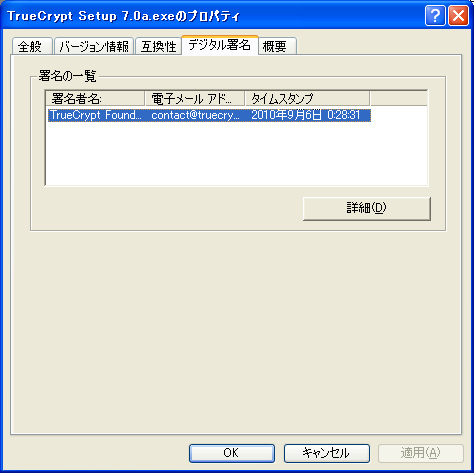

な感じの基板が出てきた。左上のジャックは2.5ミリのステレオミニジャックで、どうやらカメラ以外にもう1台レリーズできるようになっているようである。

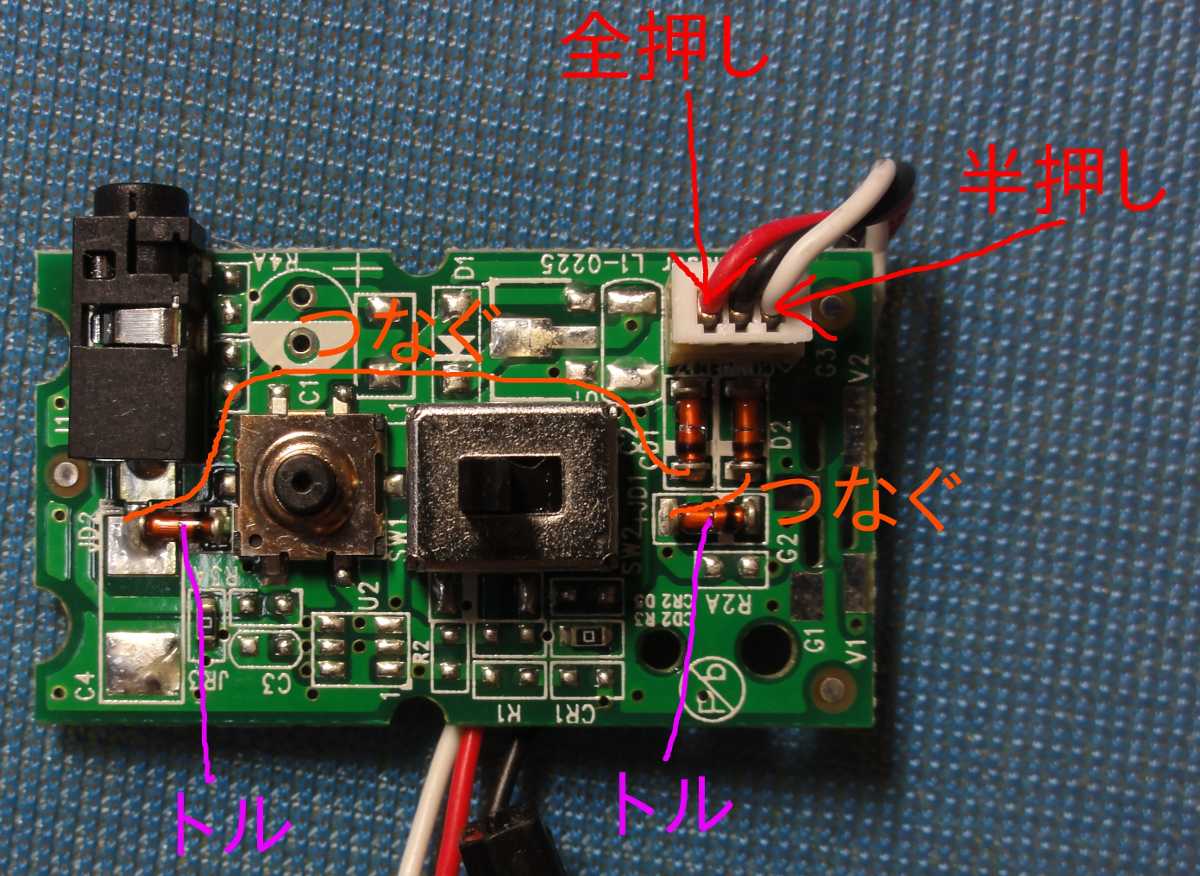

今回は、有線レリーズの機能を生かしたまま無線レリーズの機能を追加したいので、この2.5ミリのステレオミニジャックを入力端子として使うことを考えてみることにした。(注:まだ実際に改造して確認したわけではないので注意!)

右上のケーブルの黒はGNDで、シャッターを半押しすると白がダイオードを経由してGNDへ、さらに全押しすると赤がダイオードを経由してGNDへ落ちるようになっている。さらにパターンを追っていくと、左上のジャックからは写真で横向きになっているダイオード2つを通して、真ん中のスイッチに接続されているようなので、この横向きのダイオード2つを取っ払い、オレンジで書いた線の通りに接続すると、2.5ミリステレオミニジャックから制御できるようになるはず。2.5ミリのミニジャックは根元がGND、RチャンネルをGNDに落とすと半押し、Lチャンネル(先端)をGNDに落とすと全押しになるはずである。(しつこいけど、動作未確認)

この状態でSWを押すとショートするように見えるけど、実際には2.5ミリのミニジャックからはオープンコレクタまたはオープンドレインで駆動するので、問題は生じない。

~つづく~